安全¶

该功能从4.5版开始提供。

在web管理面板的左侧->系统->安全

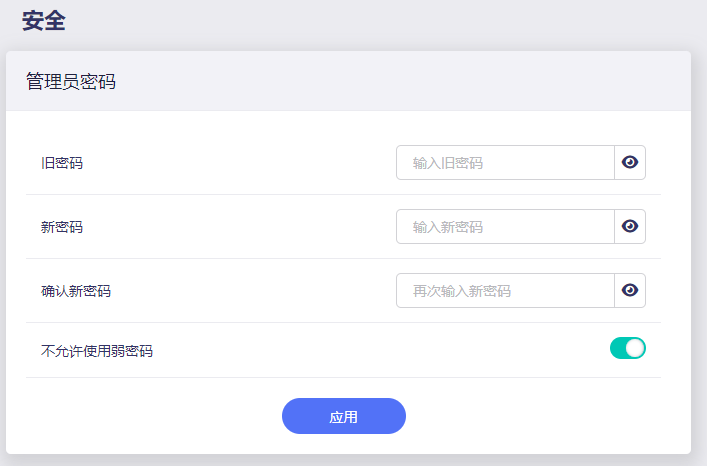

管理员密码¶

更改登录网络管理面板的密码。您必须输入当前密码才能更改它。

出于安全原因,我们建议您打开防止弱密码。

当...的时候防止弱密码打开时,对新密码的要求如下。

-

5个字符,最多63个字符。

-

字母(区分大小写)、数字和符号

! @ # $ % ^ & * ( ) _ + - = , . > < | ? / \ [ ] { } : ; " ' ` ~被允许。 -

至少需要大写字母、小写字母、数字和符号中的两种。

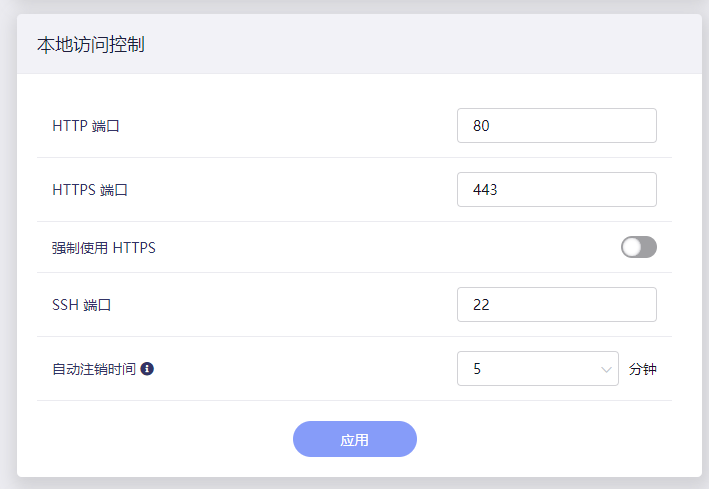

本地访问控制¶

本地控制功能可以防止对默认端口的扫描和入侵尝试,并避免端口冲突导致的网络问题。

注意: 如果在固件中修改了端口号,您需要在手机上输入正确的端口号才能进入管理面板。如果忘记了端口号,请将路由器重置为默认端口号。

自动注销时间: 浏览器页面关闭或者休眠状态到登出的间隔时间。

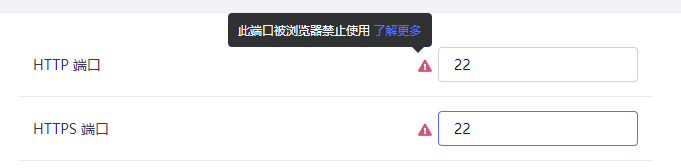

禁止端口¶

浏览器禁止的端口号列表如下:

| 1, // tcpmux |

|---|

| 7, // echo |

| 9, // discard |

| 11, // systat |

| 13, // daytime |

| 15, // netstat |

| 17, // qotd |

| 19, // chargen |

| 20, // ftp data |

| 21, // ftp access |

| 22, // ssh |

| 23, // telnet |

| 25, // smtp |

| 37, // time |

| 42, // name |

| 43, // nicname |

| 53, // domain |

| 69, // tftp |

| 77, // priv-rjs |

| 79, // finger |

| 87, // ttylink |

| 95, // supdup |

| 101, // hostriame |

| 102, // iso-tsap |

| 103, // gppitnp |

| 104, // acr-nema |

| 109, // pop2 |

| 110, // pop3 |

| 111, // sunrpc |

| 113, // auth |

| 115, // sftp |

| 117, // uucp-path |

| 119, // nntp |

| 123, // NTP |

| 135, // loc-srv /epmap |

| 137, // netbios |

| 139, // netbios |

| 143, // imap2 |

| 161, // snmp |

| 179, // BGP |

| 389, // ldap |

| 427, // SLP (Also used by Apple Filing Protocol) |

| 465, // smtp+ssl |

| 512, // print / exec |

| 513, // login |

| 514, // shell |

| 515, // printer |

| 526, // tempo |

| 530, // courier |

| 531, // chat |

| 532, // netnews |

| 540, // uucp |

| 548, // AFP (Apple Filing Protocol) |

| 554, // rtsp |

| 556, // remotefs |

| 563, // nntp+ssl |

| 587, // smtp (rfc6409) |

| 601, // syslog-conn (rfc3195) |

| 636, // ldap+ssl |

| 989, // ftps-data |

| 990, // ftps |

| 993, // ldap+ssl |

| 995, // pop3+ssl |

| 1719, // h323gatestat |

| 1720, // h323hostcall |

| 1723, // pptp |

| 2049, // nfs |

| 3659, // apple-sasl / PasswordServer |

| 4045, // lockd |

| 5060, // sip |

| 5061, // sips |

| 6000, // X11 |

| 6566, // sane-port |

| 6665, // Alternate IRC [Apple addition] |

| 6666, // Alternate IRC [Apple addition] |

| 6667, // Standard IRC [Apple addition] |

| 6668, // Alternate IRC [Apple addition] |

| 6669, // Alternate IRC [Apple addition] |

| 6697, // IRC + TLS |

| 10080, // Amanda |

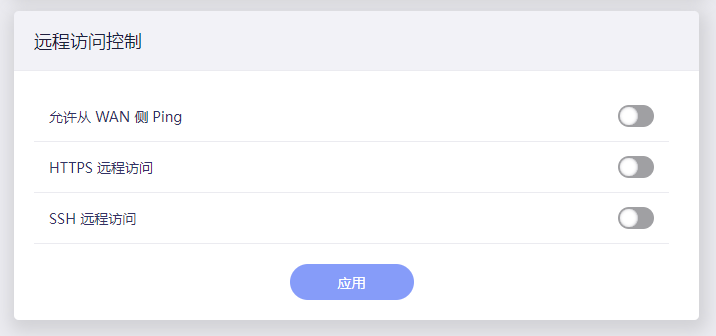

远程访问控制¶

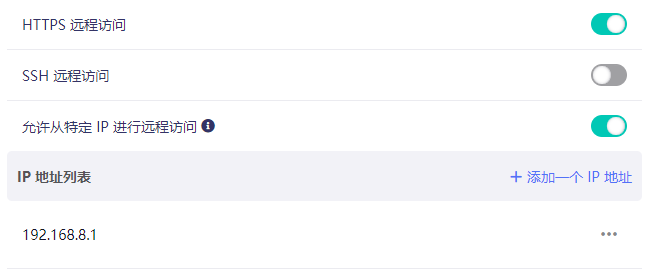

启用远程访问控制后,可以设置特定位置以允许访问,例如仅允许从办公室远程访问家庭设备,牺牲便利性以提高安全性。

允许从WAN侧Ping: 当出现网络问题时,允许从WAN侧Ping可以帮助用户或网络管理员检查路由器是否正确连接,以及确定网络延迟和数据包丢失。

HTTPS远程访问: HTTPS协议主要用于web浏览器和web服务器之间的通信,提供安全的数据传输保证。因此,当用户需要远程管理服务器或通过web浏览器访问web应用时,可以使用HTTPS协议来保证数据传输的安全性和可靠性。

SSH远程访问: SSH协议主要用于安全地访问和管理远程计算机和服务器,以及执行文件传输操作。当用户需要通过命令行或脚本远程登录服务器进行系统管理、文件传输等操作时,可以使用SSH协议建立安全隧道,保证数据传输的安全性和私密性。

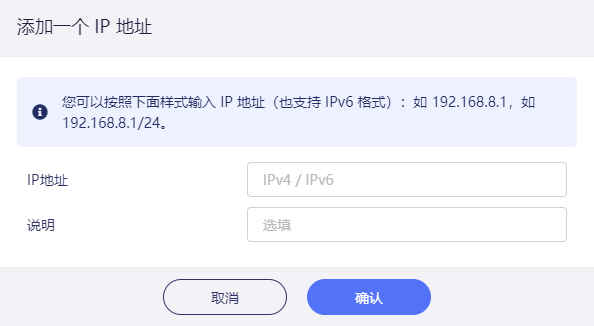

允许从特定IP进行远程访问: 此选项与HTTPS远程访问或者SSH远程访问同时使用。您可以添加多个特定的 IP 地址允许从该设备管理路由器。

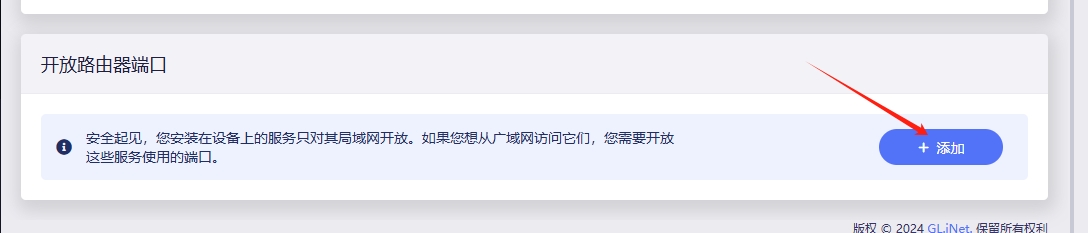

在路由器上打开端口¶

路由器的服务(例如 Web 和 FTP)需要在路由器上打开各自的端口才能公开访问。

要打开端口,请单击 Add.

名字:可由用户指定的规则的名称。

协议:使用的协议,您可以选择 TCP、UDP 或同时选择 TCP 和 UDP。

港口:要打开的端口号。

使:启用或禁用规则。